Hytelnet ไม่มีคำย่อ -

ความหมาย : เป็นบริการติดต่อสื่อสารระหว่างเครื่องคอมพิวเตอร์ โดยใช้บริการของ Server อื่น ผ่านทางเครื่อง Client โดยที่มีเมนูให้เลือกว่าจะต่อเข้ากับคอมพิวเตอร์ที่มีฐานข้อมูลสาขาใดอยู่ใน ทวีปอะไร

บอกเล่า : คือโปรแกรมที่จะทำให้คุณสามารถ Log in เข้าไปยังโฮสต์เครื่องอื่นในเครือข่ายได้ ส่วนจะต่อแล้วได้ใช้งานหรือไม่นั้นขึ้นอยู่กับว่า เรามีบัญชี (Account) ที่เจ้าของ เครื่องเขาอนุญาตให้เราใช้หรือเปล่าHytelnet จะมีเมนูให้เลือกว่าจะต่อเข้ากับคอมพิวเตอร์ที่มีฐานข้อมูลสาขาใดอยู่ในทวีป อะไร โดยไม่ต้องเปิดคู่มือใด ๆ ว่าข้อมูลเรื่องนั้น ๆ อยู่ที่คอมพิวเตอร์ไหน Hytelnet จะเก็บรายชื่อเครื่องคอมพิวเตอร์ที่บริการ สาธารณะพร้อมกับบอกชื่อบัญชีที่สามารถเข้าไปค้นข้อมูลได้โดยไม่ต้องขออนุญาต ล่วงหน้า

ic ย่อมาจาก integrated circuit

ความหมาย : ดู integrated circuit

ICQ ย่อมาจาก -

ความหมาย : เป็นโปรแกรมสนทนาบนอินเทอร์เน็ต สามารถ Download โปรแกรม ICQ ได้ฟรีครับที่ http://www.icq.com/download

บอก เล่า : เป็นโปรแกรมสื่อสาร ผ่านระบบอินเทอร์เน็ต ที่เป็นโปรแกรมสารพัดประโยชน์ สามารถที่จะส่งข้อความ , ส่งไฟล์ข้อมูลหรือรูปภาพ , ส่ง E-mail , ส่งข้อความเข้าเครื่อง pager รวมทั้งยังสามารถสื่อสารกันระหว่าง เครื่องคอมพิวเตอร์ กับ คอมพิวเตอร์ และ ระหว่าง คอมพิวเตอร์กับโทรศัพท์ และยังมีลูกเล่นอีกหลายอย่าง ครับซึ่งบริการส่วนใหญ่เป็นบริการฟรีครับ สามารถ Download โปรแกรม ICQ ได้ฟรีครับที่ http://www.icq.com/download

ICT ย่อมาจาก Ministry Of Information and Communication Technology

ความหมาย : ดูความหมายจาก Ministry Of Information and Communication Technology ครับ

บอกเล่า : -

IM ย่อมาจาก Instant Massenger

ความหมาย : บริการที่ใช้ในการติดต่อสื่อสารกันบนอินเทอร์เน็ต ซึ่งสามารถโต้ตอบได้ทันที

บอก เล่า : โปรแกรมที่นิยมที่สุดในปัจจุบันก็คือ ICQ (I seek you) และยังมีของค่ายอื่น ๆ อีกก็คือ MSN Messenger ของ Microsoft, AOL Massenger ของ AOL (Amarican Online), Yahoo Massenger ของ Yahoo.com เป็นต้น

Information System ไม่มีคำย่อ -

ความหมาย : ระบบข้อมูล, กระบวนการประมวลผลด้วยคอมพิวเตอร์หรือระบบคอมพิวเตอร์สำหรับสร้าง ส่ง รับ เก็บรักษาหรือประมวลผลข้อมูลอิเล็กทรอนิกส์

information technology อักษรย่อ IT

ความหมาย : เทคโนโลยีสารสนเทศ ,เทคโนโลยีข้อมูล

integrated circuit อักษรย่อ ic

ความหมาย : วงจรรวม

บอก เล่า : เป็นอุปกรณ์อิเล็กทรอนิกส์ ประกอบด้วย ทรานซิสเตอร์ และวงจรอื่นๆอยู่บน silicon chip อันเดียวกัน ทำให้มีขนาดเล็กลง ราคาถูก ใช้กระแสไฟน้อย และปฎิบัติงานได้เร็วขึ้น

Integrated Services Digital Network อักษรย่อ ISDN

ความหมาย : ดู ISDN

International Telecommunication Union อักษรย่อ ITU

ความหมาย : สหภาพโทรคมนาคมระหว่างประเทศ

มี หน้าที่ส่งเสริมความร่วมมือระหว่างประเทศในด้านการติดต่อสื่อสารโทรคมนาคม, ให้ความช่วยเหลือทางวิชาการแก่ประเทศกำลังพัฒนาในด้านโทรคมนาคม และสนับสนุนการพัฒนาในด้านดังกล่าว เพื่อให้เกิดประโยชน์แก่ประชาชาติทั้งปวง

บอกเล่า : ค.ศ.1865 ก่อตั้งขึ้น ณ กรุงปารีส ประเทศฝรั่งเศส ในตอนนั้นมีชื่อว่าสหภาพโทรเลขระหว่างประเทศ

ค.ศ.1932 รับรองอนุสัญญาโทรคมนาคมระหว่างประเทศ ณ กรุงมาดริด ประเทศสเปน

ค.ศ.1934 เปลี่ยนชื่ออนุสัญญาโทรเลขและวิทยุโทรเลข เป็นอนุสัญญาโทรคมนาคมระหว่างประเทศ

ค.ศ.1947 ปรับปรุงใหม่ ณ เมืองแอตแลนติกซิตี้ สหรัฐอเมริกา แล้วเปลี่ยนชื่อเป็นสหภาพโทรคมนาคมระหว่างประเทศ ตั้งแต่วันที่ 1 มกราคม ค.ศ.1954 เป็นต้นมา สหภาพดังกล่าวหรือที่เรียกโดยย่อว่า ITU อยู่ภายใต้การบริหารปกครองตามอนุสัญญา ซึ่งได้รับการรับรองจากการประชุมเต็มคณะ ณ กรุงบุเอนอสไอเรส เมื่อวันที่ 22 ธันวาคม ค.ศ. 1952 วัตถุประสงค์สำคัญขององค์การไอทียูคือ ต้องการวางระเบียบข้อบังคับระหว่างประเทศสำหรับโทรเลข โทรศัพท์และบริการทางวิทยุ เพื่อที่จะส่งเสริมและขยับขยายให้ประชาชนได้มีโอกาสใช้บริการเหล่านี้ให้ กว้างขวางยิ่งขึ้น โดยต้องการให้อัตราค่าบริการต่ำที่สุดเท่าที่จะเป็นไปได้ กล่าวโดยทั่วไปองค์การไอทียูนี้มีจุดมุ่งหมายที่จะส่งเสริมความร่วมมือ ระหว่างประเทศ เพื่อปรับปรุงการใช้โทรคมนาคมทุกชนิดให้เป็นประโยชน์ก้าวหน้าขึ้น พัฒนาอุปกรณ์เครื่องมือทางเทคนิคให้นำออกใช้ได้อย่างมีประสิทธิภาพมากที่สุด เท่าที่จะเป็นไปได้และพยายามประสานการปฏิบัติของชาติต่าง ๆ ให้กลมกลืนกันเพื่อให้บรรลุวัตถุประสงค์ร่วมกัน หัวหน้าของสหโทรคมนาคมระหว่างประเทศมีตำแหน่งเรียกว่า เลขาธิการ

องค์การนี้ตั้งอยู่ในนครเจนีวา ประเทศสวิตเซอร์แลนด์

Internet ไม่มีคำย่อ -

ความหมาย : อินเทอร์เน็ต, เครือข่ายระหว่างกัน, เครือข่ายคอมพิวเตอร์ขนาดยักษ์ ที่เชื่อมต่อกันทั่วโลก โดยมีมาตรฐานการ รับส่งข้อมูล ระหว่างกัน เป็นหนึ่งเดียว

บอกเล่า : inter แปลว่า ระหว่าง, และ net แปลว่าเครือข่าย อาจจะหมายความง่ายๆว่าอินเทอร์เน็ต คือเครือข่ายระหว่างกัน หรือเครือข่ายที่เชื่อมโยงกันครับ ซึ่งการเชื่อมโยงกันนั้นสามารถ ติดต่อกันได้ทั่วโลก และไม่ว่าคุณ จะใช้ เครื่องคอมพิวเตอร์แบบใหน จะเป็นเครื่อง พีซี หรือ แมคอินทอช ก็สามารถ รับส่งข้อมูล ซึ่งกันและกัน ผ่านอินเทอร์เน็ตได้ ซึ่งปัจจุบัน อินเทอร์เน็ต ใช้โปรโตคอล TCP/IP เป็นมาตรฐาน ในการรับส่งข้อมูลครับ

Internet Explorer อักษรย่อ IE

ความหมาย : เป็นโปรแกรม Browser ซึ่งผลิตโดยบริษัทไมโครซอฟท์

Internet Protocol อักษรย่อ IP

ความหมาย : โปรโตคอลใชบนอินเทอร์เน็ต โดยจะใช้คู่กับโปรโตคอล TCP กลายเป็น TCP/IP ทำหน้าที่ควบคุม การส่งผ่านแพ็กเกจข้อมูล

บอก เล่า : เป็นโปรโตคอลที่ทำงานร่วมกับ TCP รวมกันเป็น TCP/IP ซึ่งทำหน้าที่ในการรับส่งข้อมูล บนอินเทอร์เน็ต โดยทำการ รับและส่งข้อมูลเป็น แพ็กเกจ ทำให้เมื่อตรวจสอบพบความผิดพลาด ก็จะให้ส่งเฉพาะแพ็กเกจ ที่ได้รับความเสียหายใหม่อีกครั้ง โดยไม่ต้องส่งข้อมูลใหม่ทั้งหมด

Internet Service Provider อักษรย่อ ISP

ความหมาย : ผู้ให้บริการอินเตอร์เน็ต

บอกเล่า : ผู้ให้บริการอินเตอร์เน็ต เรียกง่ายๆก็ยี่ห้ออินเทอร์เน็ตก็ได้ เช่น ksc,cs, เป็นต้น

Intranet ไม่มีคำย่อ -

ความหมาย : เครือข่ายคอมพิวเตอร์ขนาดเล็กภายในองค์กร

บอก เล่า : intra แปลว่า ภายใน, และ net แปลว่าเครือข่าย แปลความหมายได้ง่ายๆว่า เครือข่ายภายในครับ intranet เป็นการนำเอารูปแบบ http และโปรโตคอล ต่างๆที่ใช้ในระบบอินเทอร์เน็ต มาทำเป็นเครือข่ายภายในองค์กรณ์ ทำให้ ถ้าหากคนในองค์กร ใช้งานอินเทอร์เน็ตเป็น ก็สามารถจะใช้ Intranet ได้ทันที ทำให้ประหยัดเวลา ในการอบรม และ สามารถใช้ข้อมูลต่างๆ ร่วมกันภายในองค์กรได้

Invalid ไม่มีคำย่อ -

ความหมาย : ใช้ไม่ได้, เป็นโมฆะ

บอก เล่า : หมายถึงใช้ไม่ได้ เช่นถ้าคุณคลิกคำสั่งใดๆ ในโปรแกรมแล้วมีข้อความ Invalid ขึ้นมา นั่นหมายถึง คำสั่งนั้นใช้ไม่ได้ หรือโปรแกรม ไม่สามารถปฎิบัติตามคำสั่งนั้นได้ในขณะนั้น

IP ย่อมาจาก Internet Protocol

ความหมาย : โปรโตคอลใชบนอินเทอร์เน็ต โดยจะใช้คู่กับโปรโตคอล TCP กลายเป็น TCP/IP ทำหน้าที่ควบคุม การส่งผ่านแพ็กเกจข้อมูล

บอก เล่า : เป็นโปรโตคอลที่ทำงานร่วมกับ TCP รวมกันเป็น TCP/IP ซึ่งทำหน้าที่ในการรับส่งข้อมูล บนอินเทอร์เน็ต โดยทำการ รับและส่งข้อมูลเป็น แพ็กเกจ ทำให้เมื่อตรวจสอบพบความผิดพลาด ก็จะให้ส่งเฉพาะแพ็กเกจ ที่ได้รับความเสียหายใหม่อีกครั้ง โดยไม่ต้องส่งข้อมูลใหม่ทั้งหมด

IP Address ไม่มีคำย่อ -

ความหมาย : คือหมายเลขอินเตอร์เน็ต หรือหมายเลขประจำตัวของคอมพิวเตอร์ ชึ่งจะมีหมายเลขที่ไม่ซ้ำกันเลย ประกอบด้วยตัวเลข 4 ชุด ที่คั่นด้วยจุลภาค (.) โดยตัวเลข แต่ละชุดจะมี ค่าได้ตั้งแต่ 0 จนถึง 2

ค้นหาบล็อกนี้

วันจันทร์ที่ 2 พฤษภาคม พ.ศ. 2554

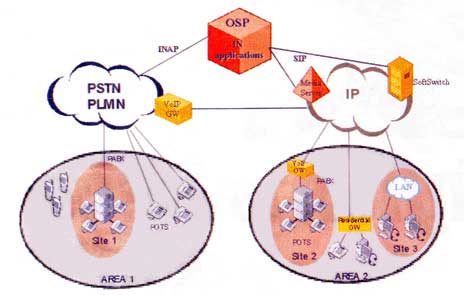

| NGN : Next Generation Network |

| ความ ต้องการในการสื่อสารข้อมูลในปัจจุบันมีความก้าวหน้าจากอดีตเป็นอย่างมาก การ สื่อสารทางด้านเสียงเพียงอย่างเดียวไม่สามารถรองรับความต้องการที่สูงขึ้น ของผู้บริโภคได้ ยิ่งไปกว่านั้นภาวการณ์แข่งขันที่รุนแรงขึ้น ก็ได้ส่งผล ให้การให้บริการด้านเสียงเพียงอย่างเดียว ไม่อาจสร้างรายได้ที่เพียงพอให้ กับผู้ให้บริการซึ่งกำลังเผชิญกับปัญหารายได้และกำไรในแต่ละปีที่ลดลงอย่าง ต่อเนื่อง ด้วยเหตุนี้ ผู้ให้บริการสื่อสารส่วนใหญ่ จึงต้องมีการวางแผน เพื่อสร้างรายได้จากบริการใหม่ๆ กันมากขึ้น แต่อย่างไรก็ดี สิ่งสำคัญที่ผู้ให้บริการต้องมีการพิจารณาถึงใน สภาพแวดล้อมของตลาดในปัจจุบันก็คือ จะวางนโยบายลงทุนอย่างไรเพื่อให้มีค่า ใช้จ่ายน้อยที่สุด และสามารถรับผลตอบแทนจากการลงทุนได้เร็วที่สุด ทั้งนี้ ปฏิเสธไม่ได้ว่า ในช่วงที่ผ่านมากระแสของเทคโนโลยีไร้สายได้รับการพูดถึงกันอย่างแพร่ หลาย โดยเฉพาะโทรศัพท์เคลื่อนที่ซึ่งมีอัตราการเติบโตอย่างรวดเร็วใน ช่วง 2-3 ปีที่ผ่านมา จนหลายคนแทบจะลืมให้ความสำคัญกับการสื่อสารผ่าน เทคโนโลยีมีสายอย่างโทรศัพท์พื้นฐานกันไปเลย อย่างไรก็ดี เมื่ออินเทอร์ เน็ตความเร็วสูง หรือบรอดแบนด์อินเทอร์เน็ต ได้รับการพัฒนาขึ้น เทคโนโลยีการสื่อสารผ่าน โทรศัพท์พื้นฐานก็ได้รับการให้ความสำคัญกันอีกครั้งในแง่ของการสร้างโอกาส ใหม่ๆ ทางธุรกิจในอนาคต ขณะที่ผู้ให้บริการด้านเครือข่ายก็ได้เริ่มให้ความ สำคัญกับกับการพัฒนาเทคโนโลยีเครือข่ายโทรศัพท์พื้นฐานสู่โครงข่ายรูปแบบ ใหม่ที่มีประสิทธิภาพมากขึ้น และไม่จำกัดอยู่เพียงการให้บริการด้านเสียงใน รูปแบบเดิมๆ สู่ยุคใหม่ของเทคโนโลยีโครงข่ายโทรศัพท์พื้นฐาน NGN หรือ Next Generation Network เป็นเทคโนโลยีโครงข่ายสื่อสารที่มีการรับส่งข้อมูลในลักษณะ Packet-Based ที่อยู่ในรูปแบบของ IP เป็นหลัก โดย NGN เป็นเทคโนโลยีที่จะช่วยผสานการทำงานต่างๆ ไว้ในเครือข่ายเดียว กัน และแม้จะมีการใช้โพรโตคอลต่างชนิดกันก็ยังสามารถสื่อสารกันได้ด้วยการ เปลี่ยนแปลงในระดับสถาปัตยกรรมของระบบเครือข่าย ซึ่งถือว่าแตกต่างจากอดีต ที่การให้บริการเครือข่ายจะอยู่ในรูปแบบของการแยกออกจากกันอย่างชัดเจน นอกจากนี้ เทคโนโลยี NGN ยังสนับสนุนการให้บริการที่หลากหลายผ่านเครือข่าย เดียวกัน ซึ่งสอดคล้องกับสถานการณ์ของผู้ให้บริการในปัจจุบันที่ต้องการ สร้างรายได้จากบริการหรือแอพ- พลิเคชั่นใหม่ๆ เพื่อทดแทนรายได้และกำไรที่มีแนวโน้มลดลงจากปัจจัยการแข่งขันที่สูงขึ้นอย่างต่อเนื่อง ทั้งนี้ NGN สามารถจัดส่งบริการรูปแบบใหม่ๆ ให้กับลูกค้าปลายทางได้อย่างหลากหลาย อาทิเช่น Multimedia, Presence and Availability, Instant Messaging ฯลฯ โดยโครงข่าย NGN จะ สามารถรองรับ Application ในลักษณะที่เป็นข้อมูลซึ่งมีความจุสูงๆ ได้ ใน ขณะที่ข้อมูลด้านเสียงก็จะถูกส่งผ่านในรูปของ Packets ไปพร้อมกับข้อมูลเช่น เดียวกัน  3G บนโครงข่ายโทรศัพท์พื้นฐาน หาก 3G เป็นโครงข่าย โทรศัพท์เคลื่อนที่ยุคใหม่ ที่รองรับการสื่อสารด้านบรอดแบนด์สำหรับการใช้ งานโทรศัพท์เคลื่อนที่แล้ว โครงข่ายสื่อสารที่เรียกว่า NGN ก็ถือเป็นโครงข่ายใหม่ที่รองรับการสื่อสารบรอดแบนด์ภายใต้โครงข่ายโทรศัพท์ พื้นฐาน และเป็นปัจจัยสำคัญในการสร้างรายได้ใหม่ให้แก่ธุรกิจสื่อสาร ข้อมูล เพื่อทดแทนรายได้เดิมที่เกิดจากการสื่อสารทางเสียงที่มีแนวโน้มลดลง NGN จะช่วยให้ผู้ให้ บริการสามารถจัดการเครือข่าย รวมไปถึงการสร้างรูปแบบในการให้บริการ ต่างๆ ได้ด้วยตัวเอง ซึ่งปัจจัยดังกล่าวจะช่วยลดต้นทุนในการให้บริการเครือ ข่ายของผู้ประกอบการ โดยโครงสร้างแบบ IP จะช่วยสร้างบริการได้อย่างหลาก หลายทั้งด้านเสียง, ข้อมูล และวิดีโอ ผ่านตัวกลางเพียงตัวเดียว โดยมีตัวอย่าง แอพพลิเคชั่นที่คาดว่าจะประสบความสำเร็จในวงกว้าง ประกอบ ด้วย Instant Messaging ซึ่งจะมีข้อมูลนำเสนออย่างหลากหลาย และสามารถรองรับ การติดต่อสื่อสารแบบอัตโนมัติ, Online Gaming ที่มีความเร็วสูงขึ้นมาก , IP Centrex ซึ่งจะช่วยลดค่าใช้จ่ายด้านการติดต่อสื่อสารให้กับธุรกิจขนาด เล็กโดยการใช้บริการผ่านตู้ชุมสายย่อยของผู้ให้บริการ แทนที่การลงทุนติด ตั้งระบบตู้สาขาอัตโนมัติ (PABX) เอง รวมไปถึงบริการ Online-Streaming ที่ช่วยให้ผู้ใช้บริการสามารถกำหนดเวลาการ รับชมภาพยนตร์ได้ด้วยตัวเอง เป็นต้น โอกาสและการลงทุนในอนาคต ปัจจุบัน เทคโนโลยี โทรศัพท์เคลื่อนที่ได้ก้าวสู่ยุคที่ 3 หรือ 3G แล้ว ขณะที่บริการของ โทรศัพท์พื้นฐานยังคงอยู่ในยุคที่ 2 ซึ่งเป็นโครงสร้างอุปกรณ์เครือข่ายยุค เก่าที่มีอายุการใช้งานมาค่อนข้างยาวนาน ทั้งนี้ สิ่งหนึ่งที่ทำให้ผู้ ประกอบการส่วนใหญ่ยังไม่กล้าลงทุนนำเทคโนโลยีใหม่ๆ มาใช้ ก็เนื่องมาจากความไม่แน่ใจในเทคโนโลยีใหม่ๆ และยังมีข้อสงสัยว่าเทคโนโลยีที่จะนำมาใช้ดีจริงหรือไม่ ตรงตามความต้องการ ของผู้ใช้แค่ไหน และจะช่วยสร้างรายได้ให้แก่ผู้ประกอบการได้เพียงไร โดยมี ตัวอย่างให้เห็นจาก 3G ที่ไม่ประสบความสำเร็จเท่าที่ควรในช่วงที่ผ่านมา อัน เนื่องมาจากต้นทุนการลงทุนที่สูง รวมถึงผลกระทบที่เกิดขึ้นจากความไม่แน่นอน ของเศรษฐกิจโลก อย่างไรก็ดี อุตสาหกรรม ด้านโทรคมนาคมในทุกวันนี้กำลังเปลี่ยนแปลงไปอย่างรวดเร็ว บริการสื่อสารทาง ด้านเสียงเพียงอย่างเดียวไม่สามารถเป็นแหล่งรายได้หลักที่สำคัญให้แก่ผู้ให้ บริการโทรศัพท์พื้นฐานอีกต่อไป ตลาดที่เริ่มอิ่มตัวส่งผลให้ผู้ให้บริการราย เก่าจำเป็นต้องหาวิธีการและแนวทางใหม่ๆ เพื่อที่จะสามารถรักษาฐานลูกค้าเดิม เอาไว้ให้ได้ ขณะที่ผู้ให้บริการรายใหม่ก็จำเป็นต้องหาหนทางสร้างฐานลูกค้า เพื่อให้มีรายได้และกำไรที่เพียงพอต่อการแข่งขันในตลาด ด้วยเหตุนี้ ผู้ให้ บริการในตลาดจึงจำเป็นต้องหาหนทางที่จะตอบสนองความต้องการและความคาดหวังของ ลูกค้าให้ดีกว่าผู้ให้บริการหรือคู่แข่งรายอื่นๆ ในตลาด ซึ่งรวมถึงการนำ เสนอบริการและเทคโนโลยีใหม่ๆ เพื่อช่วยสร้างมูลค่าเพิ่ม ภายใต้นโยบายการลง ทุนที่มุ่งลดค่าใช้จ่าย และได้รับผลตอบแทนสูงสุด NGN ถือเป็นเทคโนโลยี เครือข่ายยุคใหม่ทางเลือกหนึ่งที่น่าจับตามอง ด้วยจุดเด่นของการรวมการสื่อ สารด้านเสียงและข้อมูลไว้ในเครือข่ายเดียวกัน นอกจากนี้ แรงผลักดันหลักที่จะช่วยให้ NGN เป็นที่ต้องการของผู้ให้บริการก็ คือ การลดต้นทุนในการให้บริการเครือข่าย และความสามารถในการสร้างแนวทางการ ให้บริการใหม่ๆ โดยโครงสร้างแบบ IP จะช่วยให้ผู้ให้บริการสามารถสร้างบริการได้หลายรูปแบบ ทั้งด้านเสียง ข้อมูล วิดีโอ และมัลติมีเดีย รวมไปถึงแนวคิดการทำงานของ NGN ที่ยิ่งขยายโครงข่ายเพิ่มก็จะมีต้นทุนการติดตั้งที่ลดลง เนื่องจากผู้ ให้บริการจะได้ประโยชน์จากคุณสมบัติด้านการบริหารโครงข่ายที่จะช่วยลดต้นทุน ด้านการบริหารจัดการ, การเพิ่มประสิทธิภาพเครือข่ายที่มากขึ้น รวมทั้งโอกาสในการทำรายได้จากแอพพลิเคชั่นที่มากขึ้น ในส่วนของประเทศไทย นั้น สภาพแวดล้อมในปัจจุบันกำลังเปิดโอกาสให้กับเทคโนโลยีเครือข่ายยุคใหม่ เป็นอย่างยิ่ง ทั้งปัจจัยหนุนจากสภาพการแข่งขันในธุรกิจให้บริการสื่อ สาร รวมถึงนโยบายของภาครัฐผ่านโครงการต่างๆ และที่สำคัญคือนโยบายในการผลัก ดันโครงการบรอดแบนด์ราคาถูกของกระทรวงไอซีที ที่ส่งผลให้เกิดการลงทุนด้าน โครงสร้างพื้นฐานรองรับอย่างมากมาย และเชื่อว่าโครงการดังกล่าวจะเป็นหนึ่งในกลไกสำคัญที่ส่งผลให้เกิดการลงทุน ในการพัฒนาโครงข่ายเพิ่มมากยิ่งขึ้นในอนาคต |

ด้าน Data/Information หาเทคโนโลยีด้านระบบสารสนเทศที่ช่วยสร้างสารสนเทศ แบบใหม่

แฮ็คเกอร์และภัยคุกคามในสื่ออิเตอร์เน็ต

รายละเอียด วิกฤตออนไลน์ซึ่งสื่ออเมริกันให้ความสนใจมากในขณะนี้ สำหรับบริษัท Epsilon Data Management บริษัทการตลาดออนไลน์ซึ่งถูกโจรไฮเทคเจาะระบบเข้าไปขโมยข้อมูลส่วนตัวของผู้ บริโภคที่ Epsilon เก็บรักษาไว้ เพราะปรากฏว่าส่วนหนึ่งของข้อมูลที่ถูกขโมยไปนั้นเป็นข้อมูลชื่อและอีเมลของ ลูกค้าขององค์กรยักษ์ใหญ่ในสหรัฐฯมากกว่า 50 แห่ง ทำให้ขณะนี้ บริษัทยักษ์ใหญ่ในสหรัฐฯต่างออกมาประกาศเตือนภัยลูกค้าของตัวเองให้ระมัด ระวัง อย่าหลงเชื่ออีเมลปลอมซึ่งอาจแพร่ระบาดในอนาคตอันใกล้ขณะนี้ บริษัทสถาบันการเงิน ร้านค้าปลีก และบริษัทเอกชนยักษ์ใหญ่อเมริกันอย่าง JPMorgan Chase, Kroger, TiVo, Best Buy, Walgreen, Capital One และบริษัทอื่นๆ เริ่มประกาศเตือนภัยลูกค้าให้ระวังภัยล่อลวงในอีเมล เนื่องจากข้อมูลชื่อและอีเมลลูกค้าบางส่วนนั้นตกอยู่ในมือของโจรไฮเทคทันที ที่บริษัท Epsilon ถูกเจาะระบบ โดยบริษัท Epsilon นั้นเป็นบริษัทรับเอาท์ซอร์สบริการส่งอีเมลแทนองค์กรอเมริกันมากกว่า 2,500 แห่ง

สิ่งที่เกิดขึ้นไม่ได้สร้างความหวั่นใจให้ผู้บริโภคอย่างเดียว แต่ยังนำไปสู่ความไม่พอใจด้วย เพราะชาวอเมริกันมองว่าบริษัทเหล่านี้ไม่มีสิทธิ์ส่งต่อข้อมูลส่วนตัวให้กับ บริษัทอื่นโดยที่ไม่ได้รับความเห็นชอบ ที่สำคัญ นักวิเคราะห์นั้นมองว่า การโจมตี Epsilon นั้นเป็นสัญญาณที่แสดงว่านับจากนี้ นักเจาะระบบจะหันมาให้ความสำคัญกับการเจาะระบบบริษัทเอาท์ซอร์สลักษณะเดียว กับ Epsilon เนื่องจากกรณีที่เกิดขึ้นถือเป็นสุดยอดกรณีศึกษาที่ทำให้เห็นความคุ้มค่าใน การลงมือเจาะระบบเดียวแต่ได้ข้อมูลเหยื่อจากหลายบริษัท

จุดนี้ผู้เชี่ยวชาญด้านการรักษาความปลอดภัยคอมพิวเตอร์มองว่า นับจากนี้โลกจะกังวลกับช่องโหว่ในบริษัทเอาท์ซอร์สซึ่งเก็บข้อมูลส่วนบุคคล ของผู้บริโภคมากยิ่งขึ้น โดย John Pescatore นักวิเคราะห์ด้านความปลอดภัยของการ์ทเนอร์ ให้ความเห็นว่ากรณี Epsilon คือหนึ่งในตัวอย่างมากมายที่แสดงถึงเหตุผลที่บริษัทซึ่งรับเอาท์ซอร์สงาน จากบริษัทหลายพันแห่ง จะต้องมีมาตรการรักษาความปลอดภัยของข้อมูลที่มากกว่าบริษัทซึ่งเก็บข้อมูล เฉพาะลูกค้าของตัวเอง

สิ่งที่เกิดขึ้นทำให้ผู้เชี่ยวชาญแสดงความกังวลว่า ชาวอเมริกันกำลังตกอยู่ในความเสี่ยงถูกล่อลวงด้วยภัยออนไลน์ทางอีเมล โดยเฉพาะภัยฟิชชิง (phishing) ซึ่งมักทำให้โจรร้ายได้รับข้อมูลสำคัญเช่น รหัสผ่าน ข้อมูลลับทางการเงิน และข้อมูลอื่นๆ แม้ฟิชชิงจะได้รับการระบุว่าเข้าสู่ช่วงขาลงเมื่อปี 2009 ที่ผ่านมา

ฟิชชิง (Phishing) คือการตบตาผู้บริโภคด้วยอีเมลปลอม โดยโจรขโมยข้อมูลจะส่งอีเมลปลอมซึ่งจงใจสร้างให้เหมือนว่าเป็นอีเมลจาก ธนาคาร สถาบันการเงิน หรือหน่วยงานใหญ่ที่น่าเชื่อถือ เนื้อหาในเมลคือการแต่งเรื่องเพื่อจูงใจให้ผู้ใช้หลงคลิกลิงก์เว็บไซต์ปลอม ที่แนบมาในเมล เว็บไซต์ปลอมเหล่านี้จะมีช่องให้ผู้ใช้กรอกข้อมูลสำคัญเพื่อยืนยันตัวบุคคล เช่นชื่อยูสเซอร์เนม พาสเวิร์ด เลขที่บัตรเครดิต หรือข้อมูลสำคัญตามที่โจรต้องการ และเมื่อผู้ใช้หลงกลกรอกและส่งข้อมูลไป ข้อมูลสำคัญก็จะตกไปอยู่ในมือโจรร้ายแทน

ฟิชชิงที่พบบ่อยคือ อีเมลปลอมแจ้งผู้ใช้ว่าธุรกรรมการเงินมีปัญหา และต้องได้รับการยืนยันข้อมูลอย่างเร่งด่วน อย่างไรก็ตาม ปลายปี 2009 ผลสำรวจสแปมเมลจากยักษ์ใหญ่ไอบีเอ็ม (IBM) พบว่าช่วงเวลาดังกล่าวคือภาวะขาลงของอีเมลลวงประเภทฟิชชิงอย่างชัดเจน โดยพบว่าสัดส่วนเมลฟิชชิงครึ่งปีแรกของปี 2009 มีจำนวนน้อยกว่าสัดส่วนในช่วงเวลาเดียวกันของปี 2008 ซึ่งสามารถตรวจพบเมลฟิชชิงราว 0.2-0.8% ของสแปมเมลทั้งหมด

ล่าสุด มีการประเมินจาก SecurityWeek บริษัทอินเทอร์เน็ตซีเคียวริตี้ในสหรัฐฯ ว่า Epsilon นั้นมีการส่งออกอีเมลมากกว่า 4 หมื่นล้านฉบับต่อปี ซึ่งดำเนินการแทนบริษัทอเมริกันมากกว่า 2,500 แห่ง

นอกจากการบริษัทซึ่งเป็นลูกค้าที่เอาท์ซอร์สงานให้บริษัท Epsilon กำลังมีการสอบสวนภายในเพื่อวิเคราะห์และยืนยันข้อมูลที่ส่งให้ Epsilon โดยทั้งหมดยังไม่มีการให้ข้อมูลผลกระทบที่ลูกค้าได้รับในขณะนี้

เนื้อหาที่เกี่ยวข้อง

จากบทความดังที่กล่าวมาข้างต้น เราจะมีพิจารณาถึงความหมายของ Hacker , รูปแบบภัยคุกคาม, การป้องกันและแก้ไขของผู้ใช้งาน รวมไปถึงกฏหมายและบทลงโทษของการ Hack ข้อมูลความหมาย

1. Hacker หมายถึง ผู้เชี่ยวชาญด้านการใช้ การเขียนโปรแกรมคอมพิวเตอร์ต่างๆ จนถึงระดับที่สามารถถอดหรือเจาะรหัสระบบรักษาความปลอดภัยของเครื่อง คอมพิวเตอร์ของคนอื่นได้ โดยมีวัตถุประสงค์ในการทดสอบ ขีดความสามารถของตนเอง หรือทำในหน้าที่การงานของตนเอง เช่น มีหน้าที่เกี่ยวข้องกับระบบรักษาความปลอดภัยของเครื่องคอมพิวเตอร์ของเครือ ข่าย หรือองค์กร แล้วทำเพื่อทดสอบประสิทธิภาพ

2. Cracker นั้นจะมีความหมายตรงกันข้ามกับ hacker นั้นก็คือ บุคคลที่มีความรู้ความสามารถ

เกี่ยวกับ computer แล้วใช้ความสามารถในทางที่ไม่ดี เช่น การบุกเข้าไปในระบบของคนอื่นเพื่อเป็นการทำลายข้อมูลหรือขโมยมันออกมา แรงจูงใจของคนในกลุ่มของ Cracker นั้นมีได้หลายหลายรูปแบบตั้งแต่การได้รับการว่าจ้างให้ไป Crack โดยผลตอบแทนคือเงิน, การปล่อย BotNet ออกมาผ่านทางการ download ต่างๆเพื่อที่จะนำไปขายหรือใช้ในการโจมตีอื่นๆหรือแม้แต่กระทั้งพวกที่ไม่มี เหตุผลการโจมตีนั้นกระทำไปด้วยความสะใจเป็นหลักและแรงจูงใจอีกอย่างที่มีมาก นั้นก็คือ เพื่อให้ได้รับการยอมรับจากหมู่ของ cracker ด้วยกันโดยเป้าหมายของ cracker ในกลุ่มของเพื่อให้รับการยอมรับนั้นก็คือการเจาะเข้าไปในระบบที่ไม่เคยมีใคร เจาะได้ก่อน

3. Script-Kiddies

พวกนี้นั้นมีจำนวนมากที่สุดในบรรดาผู้ไม่ประสงค์ดีบน internet และอาจก่อให้เกิดปัญหามากด้วยเช่นกัน

โดนคนในกลุ่มของ Script-Kiddies นั้นจะมีความสามารถทางด้านของ computer เหนือกว่าคนธรรมดาทั่วๆ

ไปอยู่พอสมควรแต่ก็ต่ำกว่า hacker และ cracker ไม่มีความสามารถในการเขียนโปรแกรมและไม่มีความ

ชำนาญในระบบต่างๆมากนัก เป้าหมายของScript-Kiddies นั้นก็คือการทดลองโปรแกรมต่างๆที่ได้

download มาจาก internet ว่าสามารถใช้ได้จริงหรือไม่ โดยไม่ได่มีความต้องการในการเจาะเข้าไปในระบบ

จริงๆ ซึ่งพวกนี้นั้นมักจะกระทำการแบบไม่มีการปกปิดร่องรอยจึงมันจะทำให้มีหลักฐานในการสาว

ไปถึงตัวได้อย่างเสมอๆ

ระดับความชำนาญ ความเสียหายที่เกิดขึ้น อัตราการพบ

Hacker สูง ต่ำ ต่ำมาก

Cracker สูง สูงมาก ปานกลาง

Script-Kiddies ต่ำ สูง สูงมาก

รูปแบบภัยคุกคามความปลอดภัยข้อมูลคอมพิวเตอร์

1. ภัย SPAM Email และ Malicious Email contentเราคงปฏิเสธไม่ได้ว่า Email ได้กลายเป็นส่วนหนึ่งของชีวิตประจำวันในการทำงานไปแล้ว ปัญหาก็คือ พวกผู้ไม่หวังดีได้ใช้ Email เป็นเครื่องมือในการส่งข้อมูลที่มีอันตรายให้กับเราและองค์กร เช่น MalWare หรือ โปรแกรมมุ่งร้ายในรูปแบบต่าง ๆ ไม่ว่าจะมาทาง Attached File หรือมาในรูปแบบของ เนื้อหาล่อลวงใน Email Body จากปี 1997 ปริมาณ SPAM Email เพิ่มขึ้นถึง 10 เท่า และมีแนวโน้มที่จะเพิ่มขึ้นเป็นทวีคูณในปีต่อ ๆ ไป เนื่องจากทุกวันนี้ บรรดา SPAMMER สามารถทำเงินได้จากการส่ง SPAM Email กลายเป็นอาชีพด้านมืดที่ทำรายได้งามให้กับเหล่ามิจฉาชีพ ทางอินเทอร์เน็ต จนทางสหรัฐอเมริกาต้องออกกฎหมาย "CAN SPAM ACT" ขึ้นมาเพื่อต่อต้านเหล่า SPAMMER แต่ก็ยังไม่สามารถ กำจัด SPAM Email ให้หมดไปจากโลกอินเทอร์เน็ตได้

วิธีการแก้ปัญหาที่ถูกทางก็คือ การใช้ระบบ ANTI-SPAM/ANTI-Virus ที่บริเวณ Internet Gateway หรือ DMZ กรอง SPAM Email ในจุดที่ที่ระบบเรา รับ - ส่ง Email จากอินเทอร์เน็ต และ การใช้ ANTI-SPAM Software ช่วยที่ PC Client เพื่อเป็นการกรอง SPAM MAIL แบบละเอียดอีกชั้นหนึ่ง ตลอดจนพยายามไม่ประกาศ Email เราใน Web board หรือ ในเว็บไซด์ของเราเอง ถ้าต้องการประกาศ Email ให้ผู้อื่นรับทราบให้ใช้วิธีประกาศเป็น รูปภาพ หรือใช้ HTML Characterจะปลอดภัยกว่า การประกาศแสดงเป็น Plain Test ธรรมดา ซึ่งจะทำให้พวก SPAMMER สามารถเข้ามาเก็บ Email ของเรา ไปทำการส่ง SPAM Email ต่อไป โดยใช้โปรแกรม ประเภท BOTNET เช่น Email Harvester Program เป็นต้น

2. ภัย SPYWARE

มีงานวิจัย เรื่อง SPYWARE ได้สรุปว่า 80% ของ PC ทั่วโลกติด SPYWARE และ เครื่อง PC เหล่านั้น ล้วนมีโปรแกรม ANTI-VIRUS แล้วเป็นส่วนใหญ่ ปัญหาก็คือโปรแกรม SPYWARE ไม่ใช่โปรแกรม VIRUS ยกตัวอย่างเช่น โปรแกรมดักคีย์บอร์ด และเก็บหน้าจอการใช้งานคอมพิวเตอร์ ของเราที่ในวงการเรียกว่าโปรแกรม "KEY LOGGER" เป็นโปรแกรม SPYWARE ที่ระบบ ANTI-VIRUS ส่วนใหญ่ มองไม่เห็น และไม่สามารถกำจัด SPYWARE เหล่านี้ออกจากเครื่องคอมพิวเตอร์ของเราได้ เราติดโปรแกรม SPYWARE ก็เพราะ การใช้งานอินเทอร์เน็ตโดยการเข้า Web site ต่าง ๆ โดยไม่ระมัดระวังให้ดีพอ รวมทั้งการ Download ไฟล์ที่มี SPYWARE ติดมาด้วย ตลอดจนการเปิด Email attached file ที่มีโปรแกรม SPYWARE แนบมาด้วย ขณะนี้โปรแกรม SPYWARE สามารถ มาในรูปของ Cookies เวลาเราเข้าเว็บไซด์ที่ไม่เหมาะสม เช่น เว็บภาพลามก หรือ เว็บที่ใช้ในการหา Serial number ของ ซอฟท์แวร์ผิดกฎหมายเป็นต้น บางครั้ง SPYWARE ก็ติดมากับโปรแกรม ประเภท P2P ที่กำลังได้รับความนิยมอยู่ในขณะนี้ ทางแก้ปัญหาก็คือ เราต้องระมัดระวังในการใช้งานอินเทอร์เน็ตให้มากขึ้น ตลอดจน หมั่นใช้โปรแกรม ประเภท Freeware หรือ Shareware เช่น AD-AWARE หรือ SPYBOT Search & Destroy ในการช่วยตรวจสอบระบบ PC ของเราว่าตกเป็นเหยื่อ SPYWARE หรือไม่ ถ้าตรวจพบก็ควรกำจัดออกโดยเร็วจะทำให้เราไม่เสียความเป็นส่วนตัว และ ทำให้ PC ของเราเร็วขึ้น ตลอดจนประหยัด Bandwidth ในการใช้งานเครือข่ายให้แก่องค์กรโดยรวมอีกด้วย

3. ภัย Malware (Malicious Software)

Mal ware คือ Malicious Software หรือ โปรแกรมมุ่งร้ายที่มาในรูปแบบต่าง ๆ ไม่ว่าจะเป็น ActiveX หรือ Java Applet ที่มากับการใช้งาน Internet Browser โดยไม่ได้รับการติดตั้ง Patch หรืออาจมาในรูปของ Attached File ที่อยู่ใน Email ตลอดจนแฝงมากับโปรแกรม Shareware หรือ โปรแกรม Utility หรือ โปรแกรม P2P ที่เรานิยมใช้ในการ Download เพลง หรือ ภาพยนตร์ ผ่านทางอินเทอร์เน็ต โปรแกรม Mal ware อาจจะเป็น SPYWARE, Trojan Horse, Key logger หรือ Viruses และ Worm ที่เรารู้จักกันดี ในช่วงหลัง ๆ ไวรัสคอมพิวเตอร์มักจะมากับ Email โดยมักจะมาในรูป Zip File และ มีการปลอมแปลง ชื่อผู้ส่ง ปลอมแปลง Email Subject เป็นส่วนใหญ่ เทคนิคการหลอกผู้ใช้ Email ให้หลงเชื่อที่เราเรียกว่า "Social Engineering" เป็นวิธีการเก่าแก่ที่ผู้ไม่หวังดีนิยมใช้เป็นประจำ ทางแก้ปัญหานอกจากจะใช้โปรแกรม ANTI-VIRUS และ ANTI-MalWare แล้วยังควรจะต้องฝึกอบรม "Information Security Awareness Training" ให้กับผู้ใช้งานคอมพิวเตอร์อีกด้วยโดยเฉพาะกลุ่มผู้ใช้คอมพิวเตอร์ที่ไม่ใช่ คนไอที (Non-IT people) เพื่อให้ ผู้บริหาร หรือ ผู้ใช้งานคอมพิวเตอร์ทั่วไปมีความเข้าใจถึงวิธีการหลอกลวงของผู้ไม่หวังดี และ เพื่อให้รู้เท่าทันไม่ตกเป็นเหยื่อของผู้ไม่หวังดี เพราะ การหวังพึ่งโปรแกรม ANTI-VIRUS โดยการหมั่น Update Virus Signature หรือ VIRUS Pattern ดังนั้นไม่เพียงพอเสียแล้ว เพราะไ วรัสตัวใหม่ ๆ สามารถสั่งปิดการทำงานของโปรแกรม ANTI-VIRUS ได้แ ละ ยังมีไวรัสใหม่ ๆ ที่ออกมาโดยที่โปรแกรม ANTI-VIRUS ยังไม่มี Signature หรือ Pattern ที่เราเรียกว่า ZERO-DAY ATTACK หรือ VIRUS Outbreak ดังนั้น การฝึกอบรมให้ผู้ใช้คอมพิวเตอร์มีความตระหนัก และ ความเข้าใจ จึงเป็นหนทางที่ไม่อาจถูกมองข้ามได้ในสถานการณ์การแพร่ระบาดไวรัสในขณะนี้ และในอนาคต

4. ภัยจากการล่อลวงโดยวิธี Phishing และ Phargmin

"Phishing" นั้นอ่านออกเสียงว่า "Fishing" หมายถึง การตกปลา เราอาจตกเป็นเหยื่อ ของการตกปลา ถ้าเราเผลอ ไปกับเหยื่อที่เหล่า "Phisher" หรือผู้ไม่หวังดีล่อไว้ วิธีการของผู้ไม่หวังดีก็คือการส่ง Email ปลอมแปลง ชื่อคนส่ง และ ชื่อเรื่อง (Email address & Email subject) ตลอดจนปลอมแปลงเนื้อหาใน Email ให้ดูเหมือนจริงเช่น ส่ง Email มาบอกเราว่า มาจากธนาคารที่เราติดต่ออยู่เป็นประจำแล้วบอกให้เรา Login เข้าใช้งาน Internet Banking โดยจะทำ Link มาล่อให้เรา Click ถ้าเราเผลอ Click โดยไม่ระมัดระวัง เราก็จะเข้าไปติดกับดักที่ Phisher วางไว้ โดยทำการจำลองเว็บไซด์ของธนาคารให้ดูเหมือนจริง แต่จริง ๆ เป็นเว็บของผู้ไม่หวังดีเอาไว้ดักจับ User Name และ Password ของเราจ ากนั้น Phisher จะเอา จับ User Name และ Password ของเราเข้าไป Login ใช้งานในเว็บไซด์จริงของธนาคาร และ ทำการโอนเงิน หรือ ชำระเงินค่าสาธารณูปโภค เช่น ค่าน้ำ, ค่าไฟ, ค่าโทรศัพท์, ค่า UBC หรือ ค่าเล่าเรียน โดยที่เราต้องเป็นผู้รับผิดชอบค่าใช้จ่ายทั้งหมด ธนาคารคงไม่สามารถรับใช้แทนเราได้เพราะเราเป็นคนบอก User Name และ Password ให้กับผู้ไม่หวังดีเสียเอง เป็นต้น

ทางแก้ปัญหาคือเราต้องมีสติและคอยระมัดระวัง Email ประเภทนี้ บางครั้ง Email เหล่านั้น อาจมาในรูปของ Trojan Program ที่เข้ามาแก้ไขไฟล์ HOSTS ในเครื่องเราให้ Redirect ไปยังเว็บของผู้ไม่หวังดีโดยตรงเลยก็มี วิธีการแบบนี้ รวมทั้งการ Hijack DNS Server เราเรียกว่าวิธีการ "Pharming" ซึ่งกำลังได้รับความนิยมเพิ่มขึ้น รายละเอียด เพิ่มเติม เข้าไปดูได้ที่ Website www.antiphishing.org.

5. ภัยจาก Hacker และ Google Hacking Method

ปัจจุบันการ Hack ไปยัง Web Application ดังที่ได้เห็นสถิติจาก Web Site "www.zone-h.org" นั้นได้มีการเปลี่ยนแปลงรูปแบบไปแล้ว โดยมีการอาศัย Google.com เป็นช่องทางค้นหา Web ที่มีช่องโหว่ซึ่งสามารถ hack ได้โดยง่าย จากนั้นจึง Hack ตามวิธีการปกติ และเนื่องจาก Google hacking นั้นจะเป็นการ hacking แบบไม่เลือกเหยื่อ ดังนั้นทุก Web ที่มีช่องโหว่ที่ Google เห็น จึงล้วนแล้วแต่มีโอกาสถูก hack เท่าๆกันทั้งสิ้น

คำหลักที่ใช้พิมพ์ใส่ใน Google นั้นบางคำสั่งสามารถทำให้ทราบ Username และ Password ของเหยื่อได้โดยตรงเช่น "filetype:pwd service" และ "inurl:password.log filetype:log" สำหรับวิธีการป้องกันนั้นมีวิธีเดียวคือการทำ "Secure Coding" เป็นการเขียนโปรแกรมอย่างปลอดภัย ซึ่งสามารถศึกษา Guide line ได้จาก "www.owasp.org" โดยปรับมาใช้ทั้งในส่วนของ Web Application , Web Server และ Operation System

6. ภัยจากโปรแกรม "Peer-to-Peer" (P2P)

เป็นภัยซึ่งเกิดจาก End User เป็นหลัก เนื่องจากโปรแกรมประเภทนี้นั้นจะให้ประโยชน์กับเรื่องส่วนตัวของ End User เช่น การใช้โปรแกรม KAZAA เพื่อดาวน์โหลด หนัง และ เพลง แบบผิดกฏหมาย หรือใช้โปรแกรม SKYPE ในการพูดคุยสื่อสารแทนการใช้โทรศัพท์ ซึ่งการใช้โปรแกรมดังกล่าวนั้นจะนำภัยสองประเภทมาสู่องค์กร ได้แก่

• การสิ้นเปลือง Bandwidth เครือข่ายขององค์กร - ปัญหานี้เกิดขึ้นเนื่องจากการใช้ Bandwidth จำนวนมาก เช่นโปรแกรม KAZAA นั้นเป็นการดาวน์ โหลดข้อมูลเถื่อน (illegal software) จากเครื่อง PC อื่นๆทั่วโลก หรือโปรแกรม SKYPE ซึ่งใช้เป็นโทรศัพท์ผ่านอินเทอร์เน็ต

• สร้างปัญหาด้าน Confidentiality - เคยพบว่ามีช่องโหว่บน KAZAA ซึ่งทำให้ Hacker สามารถเจาะมายัง Harddisk ของคนทั้งโลกที่ติดตั้งโปรแกรม KAZAA ได้ ซึ่งแน่นอนว่าจะทำให้ข้อมูลสำคัญขององค์กรหลุดรั่วไปยังมือของผู้ไม่ประสงค์ ดีได้

การแก้ปัญหาสามารถทำได้โดยที่องค์กรควรจะ Implement Preventive Control โดยใช้โปรแกรมประเภท Desktop Management หรือ ANTI-MalWare ซึ่งสามารถควบคุมพฤติกรรมการใช้งานคอมพิวเตอร์ของ End User รวมถึงการติดตั้งและใช้โปรแกรมต่างๆบนเครื่อง และอาจใช้โปรแกรมด้าน Network Monitoring เฝ้าระวังเครือข่ายเพิ่มเติม เพื่อเป็น Detective Control ให้กับองค์กรด้วย

7. ภัยจาก Wireless Network Threat

การติดตั้ง Wireless Network นั้นเป็นเรื่องที่ค่อนข้างอันตรายเนื่องมาจากโครงสร้างของ wireless network นั้นออกแบบมาอย่างไม่ปลอดภัย อีกทั้งเทคโนโลยีด้านนี้นั้นยังไร้ Boundary สามารถขยายไปยังภายนอกองค์กรได้อีกด้วย

อีกทั้งในปัจจุบันผู้ที่นำเทคโนโลยีด้านนี้มาใช้นั้นยังมีความรู้ในการใช้ เทคโนโลยีนี้อย่างปลอดภัยน้อยมาก ซึ่งจากการสำรวจการใช้งาน Wireless Network ในกรุงเทพนั้น พบว่าองค์กรที่มีการป้องกัน Wireless Network โดยใช้เทคโนโลยี WEP นั้นยังมีจำนวนไม่มากนักดังที่แสดงในตาราง

**บริเวณที่ตรวจสอบ Open Node Closed Node WEP node ทั้งหมด**

ถนนวิทยุฝั่งตะวันออก 7 35 10 52

ถนนนราธิวาศ 8 8 6 22

ถนนวิทยุฝั่งสวนลุมพินี 34 44 48 126

8. ภัย SPIM (SPAM Instant Messaging)

SPIM นั้นคือ SPAM ที่ใช้ช่องทาง IM (Instant Messaging) ในการกระจาย Malicious Code โดยผู้ที่เป็น SPIMMER นั้นจะใช้ BOT เพื่อค้นหาชื่อของคนที่ใช้โปรแกรม IM อยู่ จากนั้นจึงใช้ BOT แสดงคำพูดเพื่อให้เหยื่อ เข้าใจว่าเป็นมนุษย์ จากนั้นจึงส่ง โฆษณา ข้อมูลหลอกลวง ลิงค์เวปไซท์ หรือแม้แต่ Spyware และ Malware ต่างๆ ให้กับเหยื่อ

การป้องกันสามารถทำได้ดังนี้

• สำหรับ Yahoo Messenger, ให้คลิ๊กไปที่ Messenger -> Preferences -> Ignore List และเลือกที่ช่อง "Ignore anyone who is not on my Messenger List

• สำหรับ AOL's Instant Messenger, หรือ AIM, ให้คลิ๊กไปที่ My AIM -> Edit Options -> Edit Preferences -> Privacy และเลือกที่ช่อง "Allow only users on my buddy list

• สำหรับ MSN Messenger, ให้คลิ๊กไปที่ Tools -> Options -> Privacy และเลือกที่ช่อง "Only people on my Allow List can see my status and send me messages

• สำหรับ BitWise IM, ให้คลิ๊กไปที่ Preferences -> Server / Contact List -> และเลือกที่ช่อง "Whitelist

9. ภัย Virus และ Worm

Virus และ Worm นั้นเป็นปัญหาซึ่งเกิดขึ้นพร้อมกับ internet มาโดยตลอด เป็นการเจาะระบบโดยอาศัยช่องโหว่ของ OS network และ Application และ แนวโน้มของการเกิด Vulnerability นั้นก็มีเพิ่มขึ้นเรื่อยๆอย่างต่อเนื่อง จากการวิจัยพบว่าในปัจจุบันการกระจายของ Worm ในปัจจุบันนั้นใช้เวลาในระดับนาที แต่มีการคาดการณ์ว่าในอนาคตจะมีระดับเป็นหน่วยวินาที

10. ภัย PDA Malware

ข้อมูลใน PDA สามารถที่จะเป็นพาหะของ viruses, worms, dialers, Trojan horses และ Malicious Mobile Code ต่างๆ ได้เหมือนกับข้อมูลที่อยู่ในเครื่อง PC โดยจากผลสำรวจการใช้งาน PDA ของนักธุรกิจในสหรัฐอเมริกาโดยมหาวิทยาลัย Pepperdine University เมื่อปี 2004 พบว่า ครึ่งหนึ่งของจำนวนผู้ที่ถูกสำรวจไม่มีการใช้โปรแกรม หรือ ลงโปรแกรมใดๆ ที่เกี่ยวข้องกับการรักษาความปลอดภัยของข้อมูลบน PDA เลย ซึ่ง 81 เปอร์เซ็นของผู้ที่ถูกสำรวจยังบอกด้วยว่าพวกเขาบันทึกข้อมูลที่มีคุณค่าหรือ ความสำคัญมากใน PDA

ในปัจจุบันนั้นได้มีโปรแกรม Anti-Virus/Anti-Malware สำหรับ PDA เป็นจำนวนมากซึ่งคุณสามารถติดตามได้จากผู้จำหน่ายโปรแกรม Anti-virus/Anti-Malware รายใหญ่ทุกราย และควรลองนำมาใช้ก่อนซื้อ

การคุกคามของเหล่ามิจฉาชีพ ที่ hacked เข้าไปในเว็บไซด์ด้วยคำสั่งต่างๆ และมีการปฎิบัติการตัวเอง เพื่อให้กระจายไปยังเครื่องคอมพิวเตอร์ โดยมีวัตถุประส่งค์หลายประการ เข่น

• ขโมยหมายเลขบัญชีการเงิน, รหัสผ่าน, ความลับทางการค้าขององค์กรหรือข้อมูลลับอื่น ๆ

• หลอกผู้ใช้ในการซื้อบางอย่าง

• ส่งอีเมลขยะ (สแปม)

• โจมตีคอมพิวเตอร์เครื่องอื่น ๆ หรือเครือข่ายคอมพิวเตอร์

• กระจายตัวเองมากขึ้น

เมื่อเว็บไซด์ถูก Virus คุกคาม หรือถูก Hack ผลที่ตามมาจะสร้างความเสียหายเป็นอย่างยิ่ง เว็บไซต์นั้นๆ จะถูกบล็อกด้วย Search Engine และ เครื่องคอมพิวเตอร์ที่มีระบบป้องกันไวรัสที่ดีทุกชนิดจะไม่อนุญาติให้เข้าชม เว็บไซด์ มิหนำซ้ำ Server ที่ใช้บริการจะต้องระงับเ้ว็บไซด์ชั่วคราว เพราะอาจลุกลามไปยังเว็บไซด์อื่นๆ จนกว่าเว็บไซต์จะได้รับการแก้ไข

การแก้ไข

เมื่อเว็บไซด์ติดไวรัสควรทำอย่างไร? การลบไวรัสน่าจะเป็นเรื่องของผู้เชียวชาญ เพราะอาจจะไปทำให้โค๊ดบางตัวหายไป ทำให้เว็บไซด์ใช้งานไม่ได้• ดาวน์โหลดไฟล์ที่ติดไวรัส หรือลบไฟล์ที่ติดไวรัส แล้วอัพโหลดไฟล์ที่ปลอดภัยขึ้นบน เซิร์พเวอร์ใหม่

• ลบไวรัสที่ฝังในเว็บไซด์ออกอยางระมัดระวังด้วยโปรแกรมพัฒนาเว็บไซต์ ไวรัสอาจจะฝังอยู่ทุกหน้า

• แจ้ง Google เพื่อการตรวจสอบ อีกครั้ง ด้วย webmaster tool

• เว็บไซด์ของท่านจะกลับเป็นปกติอีกครั้ง อาจใช้เวลาประมาณ 1-2 เดือน

การป้องกัน

ระวังการลงโปรแกรมต่างๆ ที่เป็นสำเนาอาจมีไวรัสฝังอยู่• ไม่ดาวน์โหลดโปรแกรมแปลกๆ ที่ไม่น่าเชื่อถือ

• ดีที่สุด ใช้ซอฟแวร์ในการป้องกันไวรัสที่น่าเชื่อถือ พร้อมหมั่นอับเดทข้อมูลเสมอ

• หมั่นสแกนไวรัสเสมอ

ฐานความผิดอาชญากรคอมพิวเตอร์

1.แฮกเกอร์ (Hacker)มาตรา ๕ "ผู้ใดเข้าถึงโดยมิชอบซึ่งระบบคอมพิวเตอร์ ที่มีมาตรการป้องกันการเข้าถึงโดยเฉพาะและมาตรการนั้นมิได้มีไว้สำหรับตน ต้องระวางโทษจำคุกไม่เกินหกเดิอน หรือปรับไม่เกินหนึ่งหมื่นบาท หรือทั้งจำทั้งปรับ"

มาตรา ๖ "ผู้ใดล่วงรู้มาตรการป้องกันการเข้าถึงระบบคอมพิวเตอร์ที่ผู้อื่นจัดทำขึ้น เป็นการเฉพาะ ถ้านำมาตรการดังกล่าวไปเปิดเผยโดยมิชอบในประการที่น่าจะเกิดความเสียหายแก่ ผู้อื่น ต้องระวางโทษจำคุกไม่เกินหนึ่งปี หรือปรับไม่เกินสองหมื่นบาท หรือทั้งจำทั้งปรับ"

มาตรา ๗ " ผู้ใดเข้าถึงโดยมิชอบซึ่งข้อมูลคอมพิวเตอร์ ที่มีมาตรการป้องกันการเข้าถึงโดยเฉพาะ และมาตรการนั้นมิได้มีไว้สำหรับตน ต้องระวางโทษจำคุกไม่เกินสองปี หรือปรับไม่เกินสี่หมื่นบาท หรือทั้งจำทั้งปรับ"

มาตรา ๘ "ผู้ใดกระทำด้วยประการใดๆ โดยมิชอบด้วยวิธีการทางอิเล็คทรอนิคส์เพื่อดักรับไว้ ซึ่งข้อมูลคอมพิวเตอร์ของผู้อื่นที่อยู่ระหว่างการส่งในระบบคอมพิวเตอร์ และข้อมูลคอมพิวเตอร์นั้นมิได้มีไว้ เพื่อประโยชน์สาธารณะ หรือเพื่อให้บุคคลทั่วไปใช้ประโยชน์ได้ ต้องระวางโทษจำคุกไม่เกินสามปี หรือปรับไม่เกินหกหมื่นบาท หรือทั้งจำ ทั้งปรับ"

คำอธิบาย ในกลุ่มความผิดนี้ เป็นเรื่องของแฮกเกอร์ (Hacker) คือ การเจาะเข้าไปใน"ระบบ"คอมพิวเตอร์ของบุคคลอื่นไม่ว่าจะเป็นบุคคลธรรมดา หรือนิติบุคคล ซึ่งระดับความร้ายแรงของโทษ ไล่ขึ้นไปจากการใช้ mail ของคนอื่น เข้าไปในระบบ หรือเผยแพร่ mail ของคนอื่น การเข้าไปใน "ข้อมูล" คอมพิวเตอร์ ของบุคคลอื่น จนกระทั่งการเข้าไปจารกรรมข้อมูลส่วนบุคคล โดยวิธีการทางอิเล็คทรอนิกส์ เช่น ข้อมูลส่วนตัว ข้อมูลทางการค้า (Corporate Eepionage)

2. ทำลายซอฟท์แวร์

มาตรา ๙ "ผู้ใดทำให้เสียหาย ทำลาย แก้ไข เปลี่ยนแปลง หรือเพิ่มเติมไม่ว่าทั้งหมด หรือบางส่วน ซึ่งข้อมูลคอมพิวเตอร์ของผู้อื่นโดยมิชอบ ต้องระวางโทษจำคุกไม่เกินห้าปี หรือปรับไม่เกินหนึ่งแสนบาท หรือทั้งจำทั้งปรับ"

มาตรา ๑๐ "ผู้ใดกระทำด้วยประการใดๆ โดยมิชอบ เพื่อให้การทำงานของระบบคอมพิวเตอร์ของผู้อื่นถูกระงับ ชะลอ ขัดขวาง หรือรบกวนจนไม่สามารถทำงานตามปกติได้ต้องระวางโทษจำคุกไม่เกินห้าปี หรือปรับไม่เกินหนึ่งแสนบาท หรือทั้งจำทั้งปรับ"

คำอธิบาย เป็นลักษณะความผิดเช่นเดียวกับ ความผิดฐานทำให้เสียทรัพย์ในประมวลกฎหมายอาญา แต่กฎหมายฉบับนี้หมายถึงซอฟท์แวร์ หรือโปรแกรมคอมพิวเตอร์

3. ปกปิด หรือปลอมชื่อส่ง Mail

มาตรา ๑๑ "ผู้ใดส่งข้อมูลคอมพิวเตอร์ หรือจดหมายอิเล็กทรอนิกส์แก่บุคคลอื่น โดยปกปิดหรือปลอมแปลงแหล่งที่มาของการส่งข้อมูลดังกล่าว อันเป็นการรบกวนการใช้ระบบคอมพิวเตอร์ของบุคคลอื่นโดยปกติสุข ต้องระวางโทษปรับไม่เกินไม่เกินหนึ่งแสนบาท"

คำอธิบาย เป็นการส่งข้อมูล หรือ Mail โดยปกปิดหรือปลอมแปลงชื่อ รบกวนบุคคลอื่น เช่น จดหมายลูกโซ่ ข้อมูลขยะต่างๆ

4. ผู้ค้าซอฟท์แวร์ สนับสนุนการทำผิด

มาตรา ๑๓ "ผู้ใดจำหน่ายหรือเผยแพร่ชุดคำสั่งที่จัดทำขึ้นโดยเฉพาะ เพื่อนำไปใช้เป็นเครื่องมือ ในการกระทำความผิดตามมาตรา ๕ - ๖ - ๗ - ๘ - ๙ - ๑๐ และ ๑๑ ต้องระวางโทษจำคุกไม่เกินหนึ่งปี หรือปรับไม่เกินสองหมื่นบาท หรือทั้งจำทั้งปรับ"

คำอธิบาย เป็นความผิดที่ลงโทษผู้ค้าซอฟท์แวร์ ที่นำไปใช้เป็นเครื่องมือกระทำความผิดตาม มาตรา ๕ - ๑๑

5. ตัดต่อ เผยแพร่ ภาพอนาจาร

มาตรา ๑๖ "ผู้ใดนำเข้าสู่ระบบคอมพิวเตอร์ที่ประชาชนทั่วไป อาจเข้าถึงได้ซึ่งข้อมูลคอมพิวเตอร์ที่ปรากฎเป็นภาพของผู้อื่น และภาพนั้นเป็นภาพที่เกิดจากการสร้างขึ้น ตัดต่อ เติม หรือดัดแปลงด้วยวิธีการทางอิเล็กทรอนิกส์หรือวิธีการอื่นใด ทั้งนี้ โดยประการที่น่าจะทำให้ผู้อื่นนั้น เสียชื่อเสียง ถูกดูหมิ่น ถูกเกลียดชัง หรือได้รับความเสียหาย ต้องระวางโทษจำคุกไม่เกินสามปี หรือปรับไม่เกินหกหมื่นบาท หรือทั้งจำทั้งปรับ

ถ้าการกระทำตามวรรคหนึ่ง เป็นการนำเข้าข้อมูลคอมพิวเตอร์โดยสุจริต ผู้กระทำไม่มีความผิดคำอธิบาย เป็นเรื่องของการตัดต่อ หรือตกแต่งภาพดารา ภาพบุคคลอื่นด้วยโปรแกรมคอมพิวเตอร์ ในลักษณะอนาจาร และเผยแพร่ไปยังบุคคลที่สาม คำว่าประการที่น่าจะทำให้ผู้อื่นนั้น เสียชื่อเสียง ถูกดูหมิ่น ถูกเกลียดชัง หรือได้รับความเสียหายนั้น เพียงเห็นภาพก็น่าเชื่อแล้ว ไม่จำเป็นต้องยืนยันด้วยหลักฐาน หรือบุคคลโดยทั่วไปจะต้องเข้าใจในทันทีว่าบุคคลที่สามนั้นจะต้องได้รับความ เสียหายอย่างแน่นอน จากการเผยแพร่ภาพนั้น

สำหรับผู้ที่ได้รับภาพ ไม่มีความผิด ยกเว้นจะ Forward หรือเผยแพร่ต่อ ความผิดตามมาตรานี้เป็นความผิดอันยอมความได้ถึงแม้จะมีกฎหมายที่ตราขึ้นไว้ เฉพาะความผิดเกี่ยวกับคอมพิวเตอร์แล้วก็ตาม แต่ความผิดในลักษณะนี้ไม่ใช่ความผิดซึ่งหน้า ซึ่งสามารถรู้ตัวผู้กระทำความผิดได้ในฉับพลัน เช่นเดียวกับความผิดอาญาโดยทั่วไป นอกจาก "รอยเท้าอิเล็กทรอนิกส์" (electronic footprints) อันได้แก่ IP หรือร่องรอยที่ทิ้งไว้ในซอฟท์แวร์

Week 1

ความสำคัญของสารสนเทศ

ปัจจุบัน IT มี ความสำคัญมากในชีวิตประจำวันของมนุษย์ จนบางครั้งอาจเปรียบสารสนเทศได้เสมือนกับสายเลือดที่หล่อเลี้ยงการทำงานแทบ ทุกด้านขององค์กร และผลกระทบของสารสนเทศมีกว้างขวาง ทั้งในระดับบุคคล กลุ่มองค์กร รวมทั้งการทำงานในสาขาวิชาชีพต่าง ๆ อาจเป็นผลเนื่องมาจากการเปลี่ยนแปลงของสภาพแวดล้อม เป็นต้น

วิวัฒนาการของสังคมโลกแบ่งออกเป็น 3 ยุค คือ

1. 1. ยุคเกษตรกรรม ได้แก่ ที่ดิน, แรงงาน

2. 2. ยุคอุตสาหกรรม ได้แก่ คน, เครื่องจักร

3. 3. ยุคสารสนเทศ ได้แก่ ข้อมูล, ข่าวสาร, ความรู้

ระบบเศรษฐกิจยุคใหม่

มีลักษณะ 3 ประการ คือ

1. ระบบเศรษฐกิจโลก (Global Economy)

2. ระบบเศรษฐกิจซึ่งเน้นการบริการที่อาศัยสารสนเทศเป็นหลัก

3. เครือข่ายความสัมพันธ์

การเปลี่ยนแปลงองค์กรและการบริหาร

มีลักษณะ 3 ประการ คือ

1. 1. องค์กรแบบใหม่

2. 2. การบริหารแบบใหม่

3. 3. การบริหารที่เน้นความโปร่งใสและตรวจสอบได้

การเปลี่ยนแปลงของเทคโนโลยีสารสนเทศ

เทคโนโลยีสารสนเทศมีการพัฒนาอย่างรวดเร็ว สามารถตอบสนองความต้องการของผู้ใช้ได้มากขึ้น ราคาถูกลง มีรูปแบบการสื่อสารโทรคมนาคมที่หลากหลาย เทคโนโลยีมีบทบาทในการเปลี่ยนแปลงการดำเนินธุรกิจและการทำงานสาขาวิชาชีพ ต่าง ๆ

ความหมายของข้อมูล, สารสนเทศ, ความรู้

ข้อมูล (Data) คือ ข้อเท็จจริงเกี่ยวกับเหตุการณ์ หรือข้อมูลดิบที่ยังไม่ผ่านการประมวลผล ยังไม่มีความหมายในการนำไปใช้งาน ข้อมูลอาจเป็นตัวเลข ตัวอักษร สัญลักษณ์ รูปภาพ เสียง หรือภาพเคลื่อนไหว

สารสนเทศ (Information) คือ ข้อมูลที่ได้ผ่านกระบวนการประมวลผลหรือจัดระบบแล้ว เพื่อให้มีความหมายและคุณค่าสำหรับผู้ใช้มีประโยชน์ต่อการตัดสินใจ

ความรู้ (Knowledge) คือ สารสนเทศบวกกับ Know-how คือ สารสนเทศอย่างเดียวไม่พอที่จะทำให้เกิดความรู้ เราต้องเข้าใจวิธีที่ดีที่สุดในการใช้สารสนเทศในการแก้ปัญหาผลิตสินค้าหรือ บริการ รวมทั้งความรับรู้และความเข้าใจในการนำสารสนเทศไปใช้ในการแก้ปัญหาในการ ดำเนินงาน

ลักษณะของสารสนเทศที่ดี

ลักษณะของสารสนเทศที่ดีมี 4 มิติ คือ

1. มิติด้านเวลา (Time)

· การทันเวลา (Timeliness) คือ สามารถหาได้รวดเร็วทันเวลาที่ต้องการ

· ความเป็นปัจจุบัน (Up-to-date) คือ มีการปรับปรุงข้อมูลให้เป็นปัจจุบันอยู่เสมอ

· มีระยะเวลา (Time Period) คือ มีข้อมูลทั้งในอดีต ปัจจุบัน และอนาคต ซึ่งจะเป็นประโยชน์ต่อการวางแผนและการตัดสินใจ

2. มิติด้านเนื้อหา (Content)

· ความถูกต้องเที่ยงตรง คือ สารสนเทศซึ่งไม่มีข้อผิดพลาด

· ความสัมพันธ์กับเรื่อง คือ สอดคล้องกับเรื่องที่ต้องการ

· ความสมบูรณ์ คือ คลอบคลุมรายละเอียดที่สำคัญทุกเรื่องที่ต้องการทราบ

· ความน่าเชื่อถือได้ คือ ขึ้นอยู่กับการเก็บรวบรวมข้อมูล และแหล่งที่มาของข้อมูล

· ตรวจสอบได้ คือ ตรวจสอบความถูกต้องและแหล่งที่มา

3. มิติด้านรูปแบบ (Format)

· ความชัดเจน

· ระดับของการนำเสนอรายละเอียด

· รูปแบบการนำเสนอ

· สื่อในการนำเสนอ

· ความยืดหยุ่น

· ความประหยัด

4. มิติด้านกระบวนการ (Process)

· ความสามารถในการเข้าถึง

· การมีส่วนร่วม

· การเชื่อมโยง

ความหมายของเทคโนโลยีสารสนเทศ

เทคโนโลยี สารสนเทศ คือ ฮาร์ดแวร์ ซอร์ฟแวร์ การสื่อสาร โทรคมนาคม การจัดการฐานข้อมูล และเทคโนโลยีที่ใช้ในการประมวลผลสารสนเทศที่ใช้คอมพิวเตอร์

ความหมายของระบบสารสนเทศเพื่อการจัดการ

ระบบ สารสนเทศเพื่อการจัดการ คือ ระบบที่รวบรวม ประมวล เก็บรักษา และเผยแพร่สารสนเทศ เพื่อใช้ในการวางแผน การพัฒนาตัดสินใจ ประสานงานและควบคุมการดำเนินงาน

องค์ประกอบระบบสารสนเทศที่ใช้คอมพิวเตอร์

มีองค์ประกอบที่สำคัญ 5 ส่วนคือ

1. ฮาร์ดแวร์ (Hardware)

2. ซอฟท์แวร์ (Software)

3. ฐานข้อมูล (Database)

4. เครือข่าย (Network)

5. กระบวนการ (Procedure)

6. คน (People)

บทบาทของนักบริหารและผู้ปฏิบัติงานเกี่ยวกับสารสนเทศ

1. กำหนดสารสนเทศทีต้องการ (what)

2. พิจารณาเวลา (when) ที่ต้องใช้สารสนเทศนั้น

3. ทราบว่าจะหาสารสนเทศดังกล่าวได้ที่ไหน (where)

4. เข้าใจว่าทำไม (why) จึงต้องมีสารสนเทศนั้น

5. ทราบว่าผู้ใช้สารสนเทศคือใคร (for whom)

6. จะใช้เครื่องมืออะไร (how)

แนวทางเกี่ยวกับระบบสารสนเทศ

ประโยชน์ของสารสนเทศ

1. 1. ประสิทธิภาพ (Efficiency)

· ระบบสารสนเทศทำให้การปฏิบัติงานมีความรวดเร็ว

· ระบบสารสนเทศช่วยในการเข้าถึงข้อมูลขนาดใหญ่ได้อย่างรวดเร็ว

· ระบบสารสนเทศช่วยให้การติดต่อสื่อสารเป็นไปได้อย่างรวดเร็ว

· ช่วยลดต้นทุน

· ช่วยให้การประสานงานระหว่างฝ่ายต่าง ๆ เป็นไปได้ด้วยดี

2. 2. ประสิทธิผล (Effectiveness)

· ระบบสารสนเทศช่วยในการตัดสินใจ ส่งผลให้การดำเนินงานบรรลุวัตถุประสงค์ได้

· ระบบสารสนเทศช่วยในการเลือกผลิตสินค้า/บริการที่เหมาะสม

· ระบบสารสนเทศช่วยในการปรับปรุงคุณภาพของสินค้า/บริการให้ดีขึ้น, ทำได้ถูกต้องและรวดเร็วขึ้น,

ตรงกับความต้องการของลูกค้าได้ดีขึ้น

1. 3. ความได้เปรียบในการแข่งขัน (Competitive Advantage)

มีการนำสารสนเทศมาใช้และทำให้เกิดการบริหาร/จัดการงานแบบใหม่ เช่น Supply Chain Management, Good Governance, Customer Relationship Management-CRM, E-Business, E-Government, E-commerce, Re-engineering, Knowledge Management, Virtual Organization เป็นต้น

2. 4. คุณภาพชีวิตการทำงาน (Quality of Working Life)

เทคโนโลยีสารสนเทศทำให้เกิดเครื่องมือการทำงานแบบใหม่ เช่น Internet, E-mail, Mobile และทำให้เกิดการทำงานรูปแบบใหม่ ๆ เช่น ระบบ Tele/Video Conferencing, Electronic Data Interchange, Virtual Organization เป็นต้น ซึ่งทำให้ประหยัดทรัพยากร และเพิ่มคุณภาพการเป็นอยู่ของคนได้

องค์การเสมือนจริง (Virtual Organization)

องค์กรเสมือนจริงเป็นรูปแบบขององค์กรแบบใหม่ ดังนั้น จึงยังไม่มีคำจำกัดความที่เป็นที่ยอมรับโดยทั่วไป ตัวอย่างคำจำกัดความขององค์กรเสมือนจริง เช่น องค์กรเสมือนจริง คือ องค์กรที่ใช้เครือข่ายในการเชื่อมโยงคน ทรัพย์สิน และความคิดต่าง ๆ เพื่อสร้างและกระจายสินค้าและบริการ โดยไม่มีข้อจำกัดในเรื่องขอบเขตขององค์กรแบบเดิม หรือข้อจำกัดในด้านสถานที่ตั้งขององค์กร

ลักษณะขององค์กรเสมือนจริง

1. การใช้เทคโนโลยีสื่อสารโทรคมนาคม

2. สังคมกับชุมชนเครือข่ายซึ่งมีการร่วมมือและพึ่งพากัน

3. สังคมกับชุมชนเครือข่ายซึ่งมีการร่วมมือและพึ่งพากัน

4. ความยืดหยุ่น

5. ความไว้วางใจ

6. การบริหารตนเอง

7. ขอบเขตองค์กรไม่แน่ชัด

8. ไม่มีสถานที่ตั้งขององค์กร

สาเหตุของการเกิดองค์กรเสมือนจริง

1. การเปลี่ยนแปลงของสภาพแวดล้อม

2. ความก้าวหน้าของเทคโนโลยีสารสนเทศ

3. ลูกค้า

4. คนทำงาน

รีอินจิเนียริ่ง

รี อินจีเนียริ่ง คือ การทบทวนความคิดพื้นฐาน และการออกแบบกระบวนการทำงานใหม่โดยสิ้นเชิง เพื่อให้บรรลุผลการปรับปรุงเปลี่ยนแปลงขนาดใหญ่ ในผลงาน เช่น ต้นทุน, คุณภาพ, บริการ, และความเร็ว

หลักการของรีอินจีเนียริ่ง

1. การคิดใหม่จากพื้นฐาน

2. การออกแบบใหม่อย่างถอนรากถอนโคน

3. การปรับปรุงที่ส่งผลอย่างใหญ่หลวง

4. เน้นการเปลี่ยนแปลงกระบวนการทำงาน

องค์ประกอบของรีอินจีเนียริ่ง

1. การออกแบบใหม่ (Redesign)

2. เครื่องมือ (Retool)

3. การปรับปรุงการทำงานใหม่ (Re orchestrate)

ข้อดีของรีอินจีเนียริ่ง

1. ปรับเปลี่ยนแนวคิดใหม่ในการทำงานทั้งหมด โดยไม่ยึดติดกับระบบการทำงานแบบเดิม

2. มุ่งตอบสนองความต้องการของลูกค้าเป็นสำคัญ

3. เจ้าหน้าที่/พนักงาน ทำงานได้เป็นอิสระมากขึ้น

4. มีการนำ IT/IS มาใช้ในการปรังปรุงงาน

5. เป็นวิธีปรับปรุงที่ให้ความสำคัญต่อกระบวนการเป็นสำคัญ

ข้อจำกัดของรีอินจีเนียริ่ง

1. RE ละเลยเรื่องคนในองค์กร ทำให้พนักงานขาดขวัญ และกำลังใจในการทำงาน

2. ขาดการนำเรื่องวัฒนธรรมองค์การมาพิจารณาในการปรับปรุงงาน

3. การทำ RE เป็นการเปลี่ยนแปลงขนาดใหญ่ ยากที่จะทำให้ประสบความสำเร็จโดยฉับพลัน และยังมีความเสี่ยง

ค่อนข้างสูง

4. มีลักษณะการเปลี่ยนแปลงจากระดับสูงลงมา ขาดการมีส่วนร่วมจากระดับล่าง ทำให้พันธะผูกพัน การเปลี่ยน

แปลงมีน้อย

การจัดการความรู้ (Knowledge Management)

ความรู้จำแนกเป็น 2 ประเภท คือ

1. ความรู้แบบไม่ชัดแจ้ง (Tacit Knowledge) คือ ความรู้ที่มีเนื้อหาเฉพาะเจาะจง ยากที่จะสื่อสารให้คนอื่นทราบ

หรือเข้าใจได้ง่าย ต้องอาศัยทักษะในการฝึกฝน เช่น การว่ายน้ำ การขี่จักรยาน เป็นต้น

2. ความรู้แบบชัดแจ้ง (Explicit Knowledge) คือความรู้ที่สามารถรวบรวม จัดระบบ และถ่ายทอดโดยใช้ IT ได้

เช่น ความรู้ที่ได้จากหนังสือหรือตำราต่าง ๆ เป็นต้น

สมัครสมาชิก:

บทความ (Atom)